Netdragon: ботнет для fnOS с HTTP-бэкдором и kernel-руткитом

20 February 2026

OysterLoader (Broomstick/CleanUp): архитектура, стеганография и C2-протокол загрузчика Vanilla Tempest

15 February 2026

AI-агенты в SOC: критический анализ архитектуры, экономики и рисков

25 January 2026

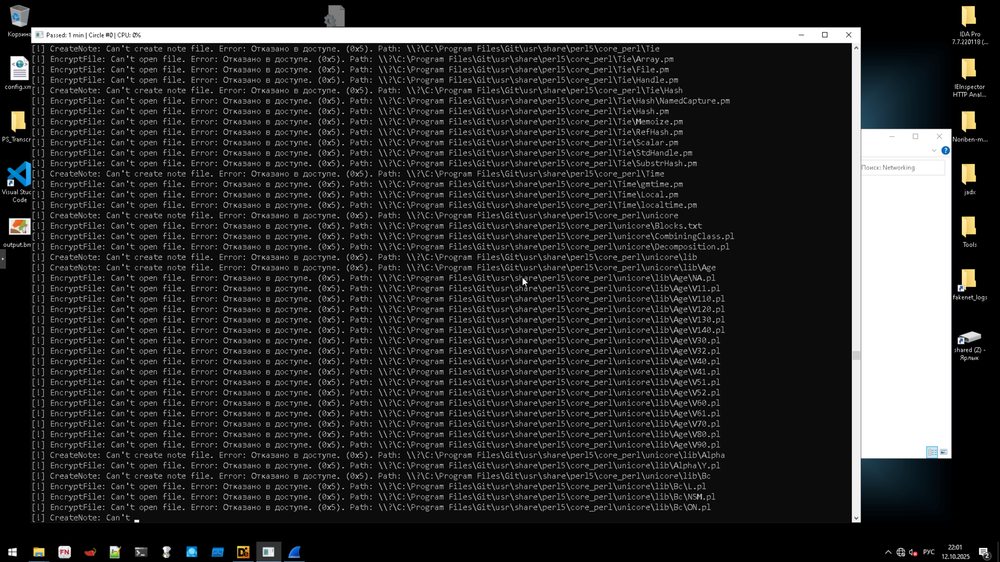

Asahi Group Ransomware: технический разбор

23 January 2026

BlackMatter Ransomware: подробный анализ и рекомендации

23 January 2026

Cl0p Ransomware эксплуатирует 0-day уязвимость в Oracle E-Business Suite

23 January 2026

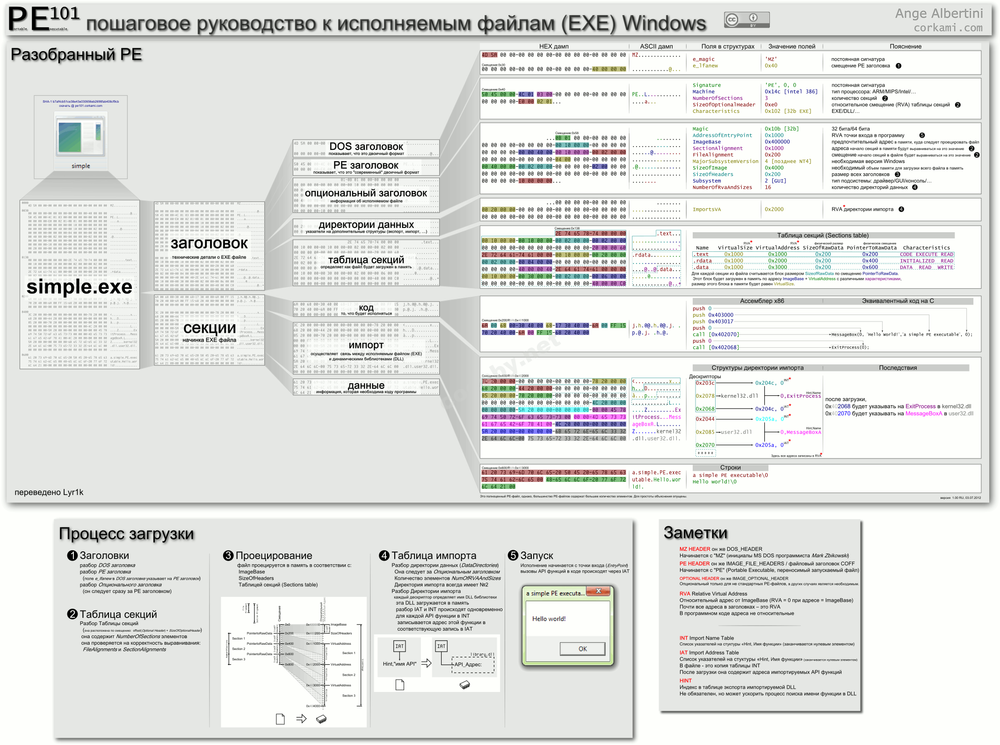

Code Cave — искусство внедрения кода в исполняемые модули

23 January 2026

Game Hacking 1. От чит-кодов до kernel-level читов

23 January 2026

Game Hacking 2. Уязвимости в игровых серверах: когда игру ломают изнутри

23 January 2026

VoidLink: техническое подтверждение начала эры AI-сгенерированных malware-фреймворков

23 January 2026

Практический разбор деобфускации и anti-analysis техник современного infostealer-ПО

14 January 2026

Tsundere Botnet: злоупотребление Node.js и блокчейна Ethereum для устойчивого C2

12 January 2026

RansomHouse (Jolly Scorpius): эволюция шифрования и техническая анатомия атак на VMware ESXi

25 December 2025

Gentlemen Ransomware: технический разбор архитектуры, тактик и артефактов

21 December 2025

Tuoni C2: архитектура, возможности и создание собственного агента

1 December 2025

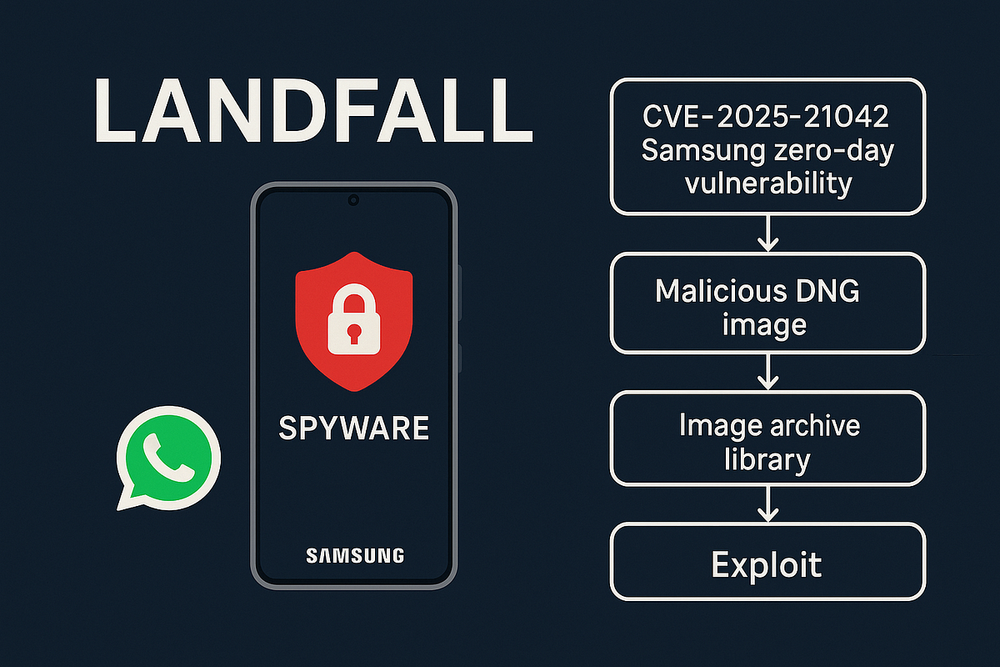

ВПО Landfall и CVE-2025-21042: Анатомия Zero-Click атаки на Samsung Galaxy

24 November 2025

ILOVEYOU: одно «любовное» письмо, стоившее миру миллиарды долларов

19 November 2025

Venom C2 — лёгкая, кроссплатформенная и понятная командами платформа C2

16 November 2025

SesameOp: анализ бэкдора, использующего OpenAI Assistants API в качестве C2

7 November 2025

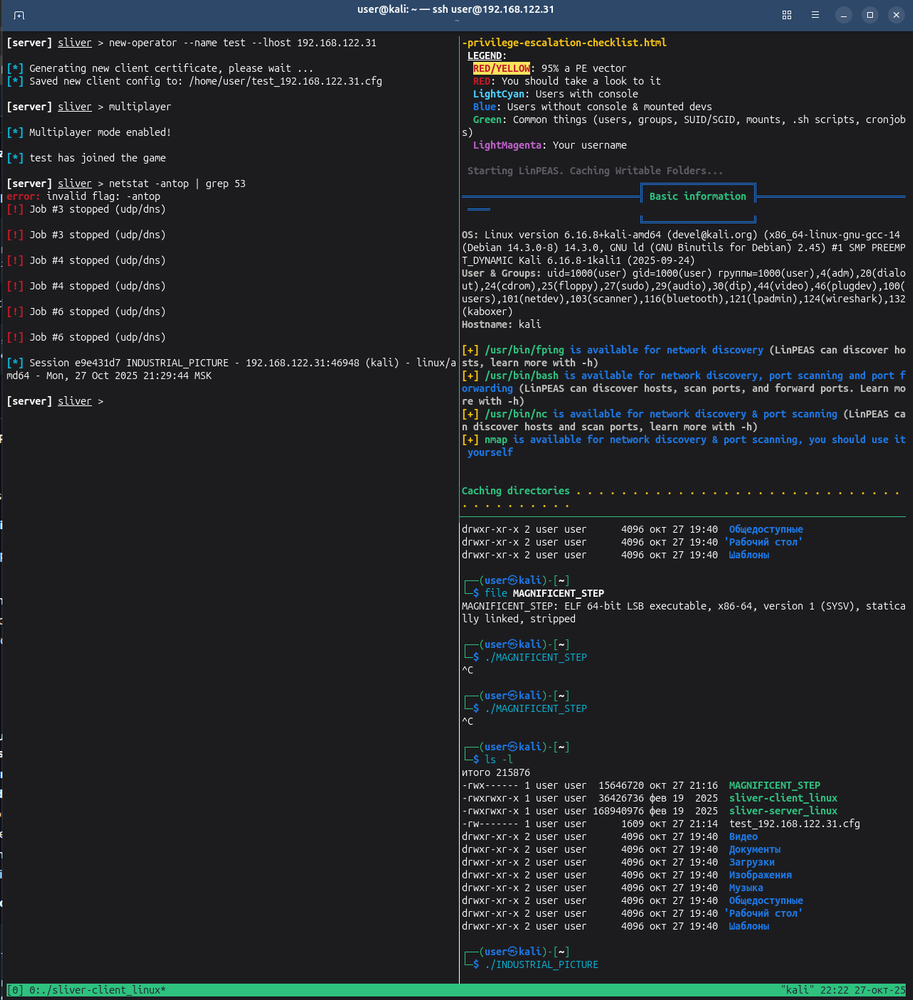

Sliver C2: изучение, демонстрация работы, детект

30 October 2025

LinkPro: Новая эра eBPF-руткитов с "магическими пакетами"

22 October 2025

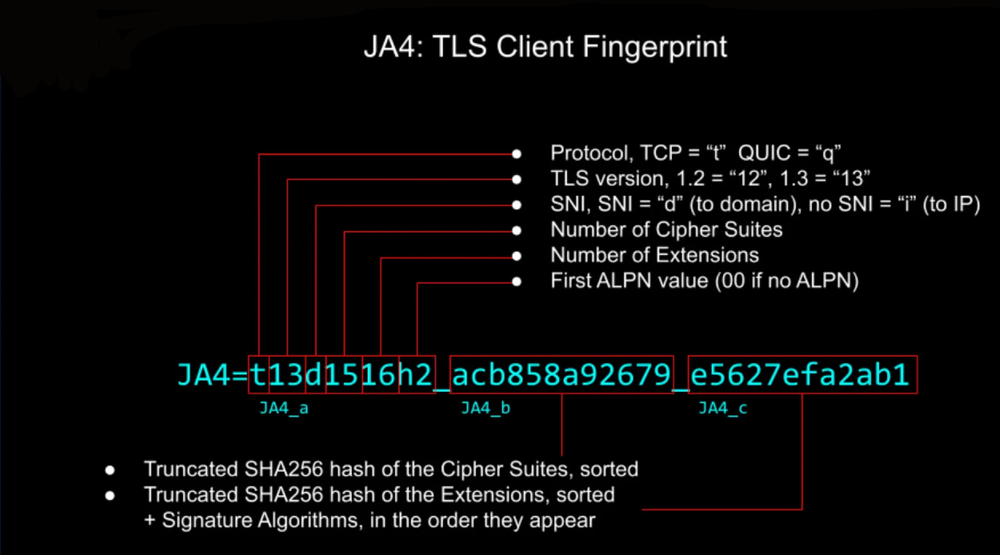

Хакинг без метаданных Глубокий дайвинг в трафик без DPI. Расширенные методы анализа сетевого трафика для обнаружения сложных угроз.

22 October 2025

CVE-2025-10035 — GoAnywhere MFT под атакой Medusa Ransomware

15 October 2025

Impacket: взгляд red team и blue team

8 October 2025

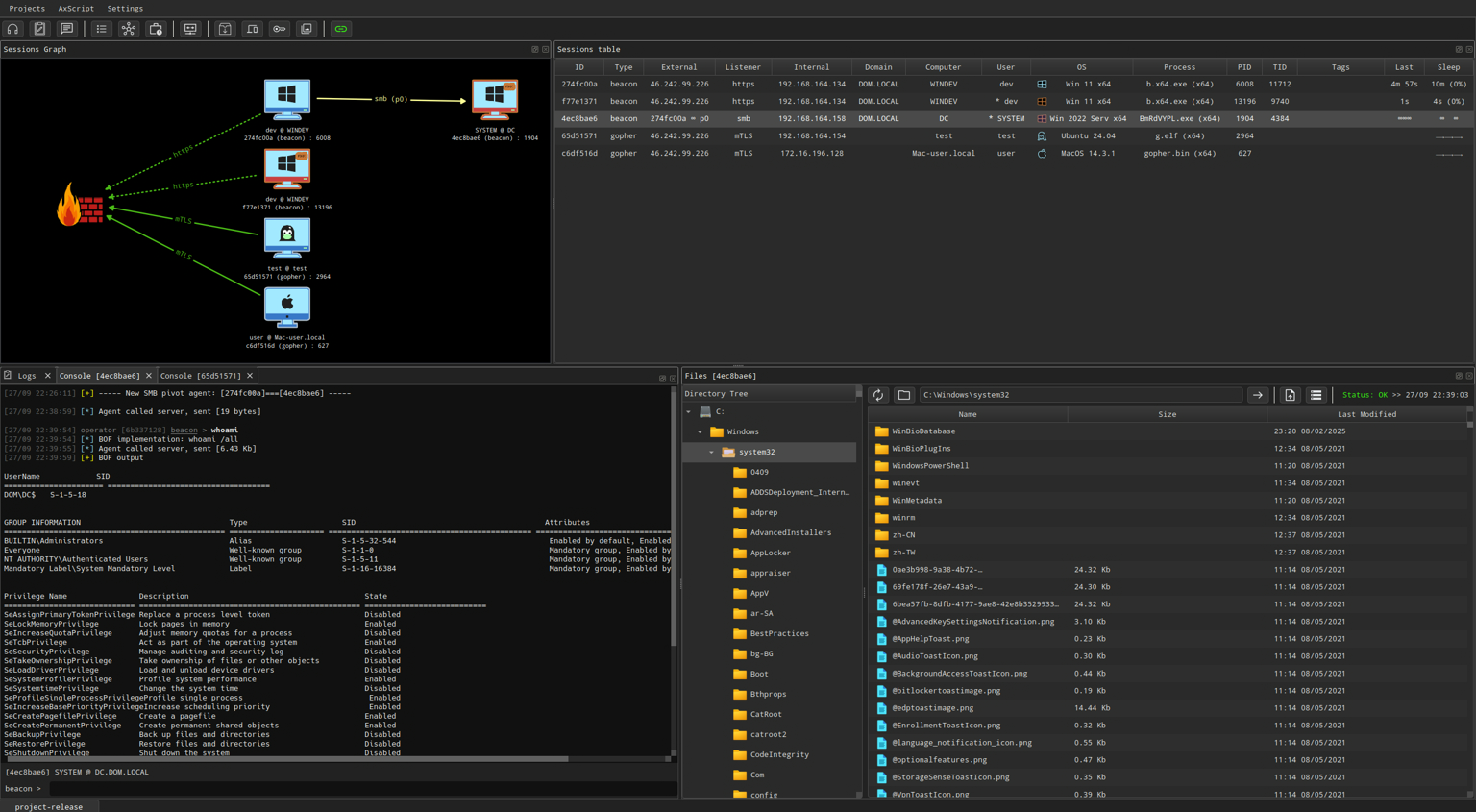

Adaptix C2 и Cobalt Strike: сравнительный аналитический обзор для специалистов по кибербезопасности

2 October 2025

Game Hacking 3. RCE-уязвимости и атаки на игроков

20 April 2025

Kubernetes Security Hardening: от основ до продвинутых техник защиты

20 April 2025

Sec-Gemini v1: как Google взламывает привычные представления о кибербезопасности

20 April 2025

Threat Intelligence: современный подход к киберразведке

20 April 2025

Вайб-кодинг: как шепот AI превратился в революцию в мире программирования

20 April 2025

Две стороны одной медали: важность навыков пентеста для специалиста SOC и наоборот

20 April 2025

Зачем и Кому Нужно Обучение в Сфере Кибербезопасности?

20 April 2025

ИИ в Threat Intelligence: возможности, автоматизация и реальные кейсы

20 April 2025

Обзор рынка должностей в информационной безопасности в России 2025: тенденции, зарплаты и перспективы

20 April 2025

Почему важно менторство при обучении в информационной безопасности

20 April 2025

Скрытые клинки хакера: техническое сравнение Burp Suite Pro, Caido и OWASP ZAP

20 April 2025

Цепочка поставок ПО под ударом: Как не дать хакерам сломать ваш код еще до релиза

20 April 2025

AI как ментор в тени: эффективное самообучение с искусственным интеллектом

23 February 2025